Microsoft Internet Information Services (IIS) adalah paket perangkat lunak server web yang dirancang untuk Windows Server. Organisasi biasanya menggunakan server Microsoft IIS untuk menghosting situs web, file, dan konten lainnya di web. Pelaku kejahatan semakin menargetkan sumber daya yang ada di Internet sebagai upaya untuk menemukan dan mengeksploitasi kerentanan yang memfasilitasi akses ke lingkungan TI.

Baru-baru ini serangkaian aktivitas kelompok Lazarus berfokus pada menemukan server Microsoft IIS yang rentan dan menginfeksinya dengan malware atau menggunakannya untuk mendistribusikan kode berbahaya. Artikel ini menjelaskan detail serangan malware dan menawarkan saran yang dapat ditindaklanjuti untuk melindungi server Microsoft IIS dari serangan malware.

Gambaran Umum tentang Server Microsoft IIS

IIS pertama kali diperkenalkan dengan Windows NT 3.51 sebagai paket opsional pada tahun 1995. Sejak itu IIS telah melalui beberapa iterasi, perbaikan, dan fitur yang ditambahkan untuk menyelaraskan dengan perkembangan Internet, termasuk dukungan untuk permintaan HTTPS (Secure HTTP). Selain sebagai server web dan melayani permintaan HTTP dan HTTPS, Microsoft IIS juga dilengkapi dengan server FTP untuk transfer file dan server SMTP untuk layanan email.

Microsoft IIS terintegrasi erat dengan .NET Framework yang membuatnya sangat cocok untuk menghosting aplikasi web ASP.NET. Perusahaan menggunakan ASP.NET untuk membangun situs web dinamis atau aplikasi web yang berinteraksi dengan database. Aplikasi ini dibuat dengan ASP.NET dan berjalan di Microsoft IIS yang menawarkan keunggulan skalabilitas, kinerja, dan kompatibilitas yang luar biasa dengan ekosistem Microsoft.

Meskipun kurang populer dibandingkan paket server web seperti Nginx atau Apache, Microsoft IIS tetap digunakan oleh 5,4%. Beberapa pengguna Microsoft IIS yang terkenal adalah Accenture, Alibaba Travels, Mastercard, dan Intuit.

Serangan Lazarus pada Server Microsoft IIS

Lazarus adalah kelompok spionase dunia maya dan kejahatan dunia maya Korea Utara yang baru-baru ini diamati mengeksploitasi kerentanan spesifik Microsoft IIS. Server tersebut sebelumnya melakukan beberapa serangan siber paling terkenal dalam sejarah, termasuk insiden ransomware WannaCry pada tahun 2017 dan pencurian mata uang virtual senilai $100 juta pada Juni 2022.

Meskipun Microsoft IIS memiliki fitur keamanan bawaan, penting untuk selalu memperbaruinya. Secara historis, penyerang telah mengeksploitasi server IIS yang rentan dan tidak menerapkan patch terbaru. Rentetan serangan terbaru yang dilakukan Lazarus mencerminkan pola ini dengan beberapa kerumitan tambahan lainnya.

Cara kerja malware di Server Microsoft IIS

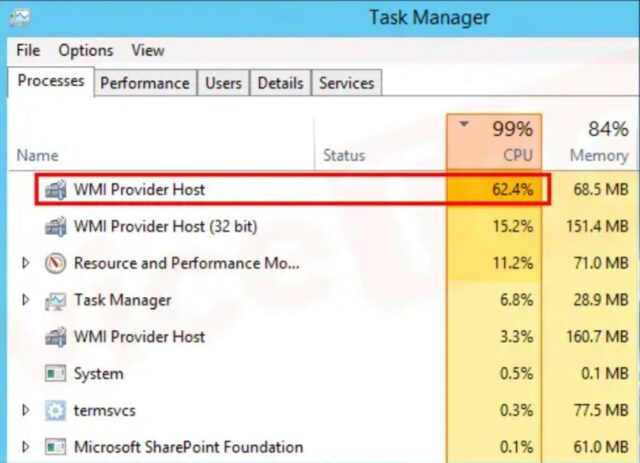

Investigasi pada bulan Mei 2023 yang dilakukan oleh perusahaan keamanan siber Korea Selatan ASEC mengonfirmasi pelaku ancaman Lazarus secara aktif memindai dan mengeksploitasi server Microsoft IIS yang rentan. Aktivitas awal berpusat pada teknik pemuatan samping DLL yang mengeksploitasi server yang rentan untuk mengeksekusi kode arbitrer. Serangan pemuatan samping DLL bekerja dengan memanfaatkan cara proses server web IIS, w3wp.exe, memuat pustaka tautan dinamis (DLL).

Dengan memanipulasi proses ini, pelaku Lazarus memasukkan malware ke dalam server yang rentan. Setelah dimuat, DLL mengeksekusi file portabel dalam ruang memori server. File ini adalah back door yang berkomunikasi dengan server komando dan kontrol (C2) server.

Serangan Tingkat Lanjut Menggunakan Server IIS untuk Mendistribusikan Malware

Serangan malware selanjutnya yang melibatkan server Microsoft IIS menargetkan perangkat lunak pemeriksa keamanan dan integritas finansial, INISAFE CrossWeb EX. Program yang dikembangkan oleh Initech ini rentan terhadap injeksi kode mulai dari versi 3.3.2.41 atau lebih lama.

Penelitian menemukan 47 perusahaan terkena malware yang berasal dari menjalankan versi rentan dari proses perangkat lunak Initech, inisafecrosswebexsvc.exe. Versi CrossWeb EX yang rentan memuat DLL berbahaya seperti SCSKAppLink.dll. DLL berbahaya ini kemudian mengambil muatan berbahaya selanjutnya dan hal yang menarik adalah bahwa URL untuk muatan tersebut mengarah ke server Microsoft IIS.

Semua ini menambah kesimpulan bahwa pelaku Lazarus tidak hanya mengeksploitasi kerentanan umum untuk menyusupi server Microsoft IIS seperti pada bagian sebelumnya, namun mereka kemudian mendukung sebagian besar sistem pada server aplikasi ini untuk mendistribusikan malware melalui server IIS.

Cara Melindungi Microsoft IIS dari malware

Kompleksitas teknis dan seluk-beluk serangan Lazarus ini dapat mengaburkan sifat mendasar bagaimana serangan tersebut dapat terjadi. Selalu ada titik awal dan mengejutkan betapa seringnya titik awal ini disebabkan oleh manajemen patch yang tidak efektif.

Jadi inilah yang dapat dilakukan untuk melindungi server Microsoft IIS dari malware:

- Menerapkan manajemen patch yang efektif dan menjaga perangkat lunak tetap mutakhir dengan versi dan patch terbaru.

- Gunakan solusi manajemen patch yang secara akurat dan komprehensif melakukan inventarisasi semua perangkat lunak yang berjalan di lingkungan TI untuk menghindari patch atau pembaruan yang terlewat.

- Gunakan prinsip hak istimewa paling rendah untuk akun layanan sehingga layanan apa pun di server Microsoft IIS hanya berjalan dengan izin minimum yang diperlukan.

- Analisis log keamanan jaringan dari sistem seperti sistem deteksi intrusi, firewall, alat pencegahan kehilangan data, dan jaringan pribadi virtual. Selain itu analisis log dari server Microsoft IIS dan cari pesan kesalahan tak terduga yang menunjukkan upaya untuk berpindah ke samping atau menulis file ke direktori tambahan.

- Perkuat titik akhir pengguna dengan deteksi titik akhir khusus dan alat respons yang dapat mendeteksi serangan tingkat lanjut dan teknik pengelakan yang menjadi fokus para pelaku kejahatan.

- Verifikasi fungsionalitas patch setelah menerapkannya karena terkadang patch mungkin tidak diinstal dengan benar karena berbagai alasan seperti masalah kompatibilitas sistem, gangguan selama instalasi, atau konflik perangkat lunak.

- Terakhir sempurnakan pendekatan terhadap manajemen kerentanan melalui pengujian keamanan aplikasi web yang berkelanjutan. Seperti yang dibuktikan oleh serangan Lazarus, kerentanan umum dalam aplikasi web yang dihosting di Microsoft IIS dapat dimanfaatkan oleh musuh untuk menyusupi server, mendapatkan akses tidak sah, mencuri data, atau melancarkan serangan lebih lanjut.

Pengujian aplikasi web berkelanjutan memastikan bahwa dengan setiap perubahan pada aplikasi web atau konfigurasi, menilai kembali postur keamanan infrastruktur dan menangkap kerentanan yang muncul selama modifikasi. Manfaat lain dari pengujian keamanan aplikasi berkelanjutan adalah kedalaman cakupannya.

Pengujian manual pada aplikasi web mengungkap kelemahan teknis dan logika bisnis yang mungkin terlewatkan oleh pemindai otomatis. Cakupan ini menjawab fakta bahwa pemindai kerentanan tradisional mungkin memiliki keterbatasan dalam mendeteksi kerentanan dalam kasus-kasus tertentu seperti dalam instalasi perangkat lunak yang tidak umum dimana jalur file mungkin menyimpang dari norma.

Penilaian keamanan berkala yang tradisional mungkin membiarkan kerentanan tidak terdeteksi selama berbulan-bulan. Pendekatan berkelanjutan secara signifikan mengurangi waktu antara pengenalan kerentanan dan penemuannya. Pengujian keamanan aplikasi web berkelanjutan menawarkan solusi proaktif dan efisien untuk mengidentifikasi dan mengurangi kerentanan pada aplikasi yang dijalankan di Microsoft IIS dan infrastruktur server yang mendasarinya.

SWAT oleh Outpost 24 membekali kita dengan pemindaian otomatis yang menyediakan pemantauan kerentanan berkelanjutan bersama dengan penilaian risiko yang sadar konteks untuk memprioritaskan upaya remediasi. Kita juga mendapatkan akses ke tim penguji yang sangat terampil dan berpengalaman yang akan menjelajahi aplikasi untuk mencari kerentanan yang lebih sulit dideteksi dengan pemindai otomatis.

Semua fitur ini tersedia dalam satu antarmuka pengguna dengan notifikasi yang dapat dikonfigurasi.